реклама

От време на време се появява нов вариант на зловреден софтуер като бързо напомняне, че залозите за сигурност винаги нарастват. Троянският троянски плат QakBot / Pinkslipbot е един от тях. Зловредният софтуер, който не е доволен от събирането на банкови идентификационни данни, вече може да се задържи и да действа като контролен сървър - дълго след като защитният продукт спира първоначалната си цел.

Как OakBot / Pinkslipbot остава активен? И как можете да го премахнете напълно от системата си?

QakBot / Pinkslipbot

Този банков троян върви с две имена: QakBot и Pinkslipbot. Самият зловреден софтуер не е нов. За първи път той беше разгърнат в края на 2000-те, но все още причинява проблеми повече от десетилетие по-късно. Сега Trojan получи актуализация, която удължава злонамерената активност, дори ако продуктът за сигурност ограничава първоначалната си цел.

Инфекцията използва универсален plug-and-play (UPnP), за да отвори портове и да позволи входящи връзки от всеки в Интернет. След това Pinkslipbot се използва за събиране на банкови данни. Обичайният масив от злонамерени инструменти: кейлоггери, крадци на пароли, атаки на браузъри MITM, кражба на цифрови сертификати, FTP и POP3 идентификационни данни и други. Зловредният софтуер контролира ботнет, който се очаква да съдържа над 500 000 компютъра. (

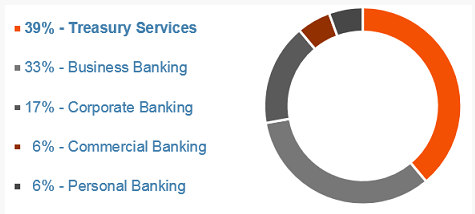

Какво е ботнет, така или иначе? Вашият компютър е зомби? И какво е Zombie Computer, така или иначе? [MakeUseOf обяснява]Замисляли ли сте се откъде идва цялата интернет спам? Вероятно получавате стотици спам филтрирани нежелани имейли всеки ден. Това означава ли, че там стоят хиляди и хиляди хора, които седят ... Прочетете още )Зловредният софтуер се фокусира предимно върху банковия сектор в САЩ, като 89 процента от заразените устройства се намират в съкровищни, корпоративни или търговски банки.

Нов вариант

Изследователи от McAfee Labs открит новият вариант на Pinkslipbot.

„Тъй като UPnP приема, че локалните приложения и устройства са надеждни, той не предлага защита на защитата и е склонен да злоупотребява от всяка заразена машина в мрежата. Наблюдавахме множество прокси сървъри за контрол на Pinkslipbot, хоствани на отделни компютри в един и същи дом мрежа, както и това, което изглежда е обществена точка за достъп до Wi-Fi “, казва изследователят на McAfee Anti-Malware Sanchit Karve. „Доколкото знаем, Pinkslipbot е първият злонамерен софтуер, който използва заразените машини като управляващи сървъри, базирани на HTTPS, и вторият използван злонамерен софтуер, използван UPnP за пренасочване на портове след скандален червей Conficker през 2008 г. “

Следователно, изследователският екип на McAfee (и други) се опитва да установи как точно заразената машина се превръща в прокси. Изследователите смятат, че три фактора играят значителна роля:

- IP адрес, разположен в Северна Америка.

- Високоскоростна интернет връзка.

- Възможността за отваряне на портове в интернет портал чрез UPnP.

Например злонамереният софтуер изтегля изображение чрез услугата на тест на Comcast за бърза проверка, за да провери два пъти дали е налична достатъчна честотна лента.

След като Pinkslipbot намери подходяща целева машина, злонамереният софтуер издава пакет от Протокол за просто откриване на услуги, за да потърси интернет шлюзови устройства (IGD). От своя страна IGD се проверява за свързаност, като положителен резултат вижда създаването на правила за пренасочване към порт.

В резултат на това, след като авторът на зловреден софтуер реши дали дадена машина е подходяща за заразяване, троянски бинарни файлове изтегля и разгръща. Това е отговорно за комуникацията с прокси сървъра на контролния сървър.

Трудно се заличава

Дори ако вашият антивирусен или анти-зловреден софтуер успешно е открил и премахнал QakBot / Pinkslipbot, има вероятност той все още да служи като прокси за контролен сървър за злонамерения софтуер. Вашият компютър може все още да е уязвим, без да осъзнавате.

„Правилата за пренасочване на портове, създадени от Pinkslipbot, са твърде общи, за да се премахват автоматично, без да рискуват случайни неправилни конфигурации. И тъй като повечето злонамерен софтуер не пречи на пренасочването към порт, решенията срещу злонамерен софтуер може да не възстановят такива промени “, казва Karve. „За съжаление, това означава, че вашият компютър все още може да бъде уязвим за външни атаки, дори ако антимадуерният ви продукт е премахнал успешно всички двоични файлове на Pinkslipbot от вашата система.“

Зловредният софтуер разполага с червееви възможности Вируси, шпионски софтуер, злонамерен софтуер и т.н. Обяснено: Разбиране на онлайн заплахитеКогато започнете да мислите за всички неща, които биха могли да се объркат, когато сърфирате в Интернет, мрежата започва да изглежда като доста страшно място. Прочетете още , което означава, че може да се репликира само чрез споделени мрежови устройства и други подвижни носители. Според изследователите на IBM X-Force, това доведе до блокиране на Active Directory (AD), принуждавайки служители на засегнатите банкови организации офлайн с часове наведнъж.

Кратко ръководство за премахване

McAfee пуснаха Pinkslipbot Control Server Proxy Detection и Port-Forwarding Tool (или PCSPDPFRT, за кратко... шегувам се). Инструментът е достъпен за изтегляне точно тук. Освен това е на разположение кратко ръководство за употреба тук [PDF].

След като изтеглите инструмента, щракнете с десния бутон върху и Изпълни като администратор.

Инструментът автоматично сканира вашата система в „режим на откриване“. Ако няма злонамерена дейност, инструментът автоматично ще се затвори без да прави промени в конфигурацията на вашата система или рутер.

Ако обаче инструментът открие зловреден елемент, можете просто да използвате /del команда за деактивиране и премахване на правилата за пренасочване към порт.

Избягване на откриване

Донякъде е изненадващо да видите банков троянец на тази изтънченост.

Освен горепосочения червей Conficker „информацията за злонамерена употреба на UPnP от зловреден софтуер е оскъдна“. По-уместно е ясен сигнал, че IoT устройствата, използващи UPnP, са огромна цел (и уязвимост). Тъй като IoT устройства стават повсеместни, трябва да признаете, че киберпрестъпниците имат златна възможност. (Дори хладилникът ви е изложен на риск! Умният хладилник на Samsung Just Got Pwned. Какво ще кажете за почивката на вашия интелигентен дом?Уязвимост с интелигентния хладилник на Samsung бе открита от базираната в Обединеното кралство инфосек фирма Pen Test Parters. Прилагането на Samsung от SSL криптиране на Samsung не проверява валидността на сертификатите. Прочетете още )

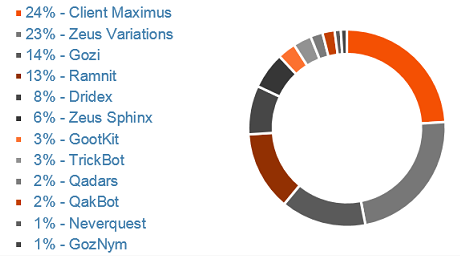

Но докато Pinkslipbot преминава в труден за премахване вариант на злонамерен софтуер, той все още е класиран №10 в най-разпространените видове финансови зловредни програми. Първото място все още се държи от Клиент Максимус.

Смекчаването остава ключово за избягване на финансов злонамерен софтуер, независимо дали е този бизнес, предприятие или домашен потребител. Основно образование срещу фишинг Как да откриете фишинг имейлХващането на фишинг имейл е трудно! Измамниците се представят като PayPal или Amazon, опитвайки се да откраднат вашата парола и информация за кредитната карта, измамата им е почти перфектна. Показваме ви как да забележите измамата. Прочетете още и други форми на целенасочена злонамерена дейност Как измамниците използват фишинг имейли, за да насочат ученицитеБроят на измамите, насочени към студентите, се увеличава и много от тях попадат в тези капани. Ето какво трябва да знаете и какво трябва да направите, за да ги избегнете. Прочетете още отидете на масивен начин за спиране на този тип инфекция, влизаща в организация - или дори в дома ви.

Засегнат от Pinkslipbot? У дома или във вашата организация ли беше? Заключихте ли се от системата си? Кажете ни вашите преживявания по-долу!

Кредитна снимка: акоcharm чрез Shutterstock

Гавин е старши писател за MUO. Той е също редактор и SEO мениджър за крипто фокусирания сайт на сестрата на MakeUseOf, Blocks Decoded. Има BA (Hons) Contemporary Writing with Digital Art Practices, грабени от хълмовете на Девън, както и над десетилетие професионален опит в писането. Той се наслаждава на обилни количества чай.