реклама

Ransomware е във възход. Киберпрестъпниците увеличиха залозите Отвъд вашия компютър: 5 начина Ransomware ще ви заведат в плен в бъдещетоRansomware вероятно е най-гнусният зловреден софтуер там, а престъпниците, които го използват, стават все повече напреднали, Ето пет тревожни неща, които скоро могат да бъдат взети за заложници, включително интелигентни домове и умни коли. Прочетете още в битката за вашите данни, въвеждайки картинки на усъвършенстван зловреден софтуер, предназначен да криптира вашите лични данни. Крайната им цел е да изнудват пари от вас. Ако техните изисквания не бъдат изпълнени, вашите криптирани файлове ще останат недостъпни.

Не е налице. Изгубени.

Атаките на индивиди не са революционни. Нито се набиват на заглавия. Но през 2015 г. ФБР получи малко под 2500 оплаквания свързани директно с атаки, свързани с откупуване, в размер на около 24 милиона долара загуби за жертви.

Преди малко повече от две седмици се появи нов вариант за извличане на софтуер, Петя, изплува. Въпреки това, веднага щом изследователите по сигурността започнаха да администрират предупреждения относно Възможностите на ransomware и специфичните режими на атака, раздразнен човек пробил Петя криптиране. Това означава, че хиляди потенциални жертви могат безопасно да дешифрират своите файлове, спестявайки време, пари и планини на разочарование.

Защо Петя е различна

рансъмуер инфекциите обикновено следват линеен път Какво е Bootkit и немезида е истинска заплаха?Хакерите продължават да намират начини да разрушат вашата система, като например bootkit. Нека да разгледаме какво представлява буккит, как работи вариантът на Nemesis, и помислим какво можеш да направиш, за да останеш ясно. Прочетете още . След като системата е компрометирана, ransomware сканира целия компютър Не падайте фалшификаторите на измамниците: Ръководство за освобождаване от софтуер и други заплахи Прочетете още и започва процеса на криптиране. В зависимост от варианта ransomware Избягвайте да паднете жертва на тези три измами с RansomwareВ момента в обращение са няколко изявени измами с изкупление; нека преминем над три от най-опустошителните, за да можете да ги разпознаете. Прочетете още , мрежовите местоположения също могат да бъдат криптирани. След като процесът на криптиране завърши, ransomware доставя съобщение на потребителя, информирайки го за техните възможности: плати или загуби Не плащайте - Как да победите Ransomware!Само си представете, ако някой се появи на прага ви и каза: „Ей, в къщата ви има мишки, за които не сте знаели. Дайте ни 100 долара и ще се отървем от тях. "Това е Ransomware ... Прочетете още .

Неотдавнашните варианти на ransomware са пренебрегнали личните потребителски файлове, избирайки вместо това да шифровате таблицата на главните файлове (MFT) на C: устройството, което ефективно прави компютъра безполезен.

Таблица на главните файлове

Петя е разпространен до голяма степен чрез злонамерена кампания по имейл.

„Жертвите ще получат имейл, пригоден да изглежда и чете като мисията, свързана с бизнеса, от„ заявител “, който търси позиция във фирма. Той ще представи на потребителите хипервръзка към място за съхранение в Dropbox, което уж би позволило на потребителя да изтегли автобиографията на посочения кандидат (CV). “

Веднъж инсталирана, Петя започва да заменя главния запис на зареждане (MBR). MBR е информацията, съхранявана в първия сектор на твърдия диск, съдържаща кода, който локализира активния първичен дял. Процесът на презаписване предотвратява нормалното зареждане на Windows, както и предотвратява достъпа до безопасен режим.

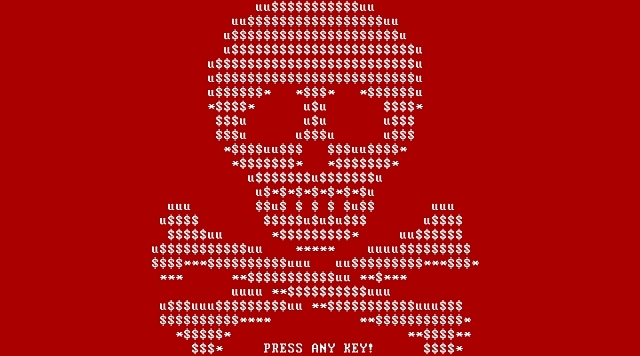

След като Petya е презаписал MBR, той криптира MFT, файл, открит на NTFS дялове, съдържащ критична информация за всеки друг файл на устройството. След това Петя принуждава рестартиране на системата. При рестартиране потребителят среща фалшиво сканиране на CHKDSK. Докато сканирането изглежда осигурява целостта на силата на звука, важи обратното. Когато CHKDSK завърши и Windows се опита да се зареди, модифицираният MBR ще покаже череп на ASCII с ултиматум за плащане на откуп, обикновено в Bitcoin.

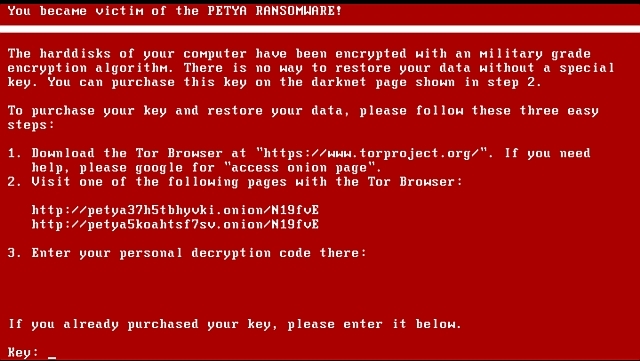

Цената за възстановяване възлиза на около $ 385, въпреки че това може да се промени въз основа на обменния курс на Bitcoin. Ако потребителят реши да игнорира предупреждението, откупът за биткойн се удвоява. Ако потребителят продължи да се съпротивлява на опита за изнудване, авторът на Petsa ransomware ще изтрие ключа за криптиране.

Мисия Хак-Петя

Там, където дизайнерите на софтуер за извличане на софтуер обикновено са изключително внимателни при избора си на криптиране, авторът на Петя „се подхлъзна“. Неопределен програмист измислих как да разбием криптирането на Петя след а „Великденското посещение при моя свекър ме накара [го] в тази каша.“

Пукнатината е в състояние да разкрие ключа за криптиране, необходим за отключване на шифрования главен стартиращ запис, освобождавайки затворените системни файлове. За да си върнат контрола над файловете, потребителите първо ще трябва да премахнат заразения твърд диск от компютъра и да го прикачат към друг работещ компютър. След това те могат да извлекат редица низове от данни, които да влязат в инструмента.

Извличането на данните е трудно и изисква специализирани инструменти и познания. За щастие, служител на Emsisoft Фабиан Уосар създаде специален инструмент за облекчаване на този проблем, като направи „действителното декриптиране по-удобно за потребителя“. Можете да намерите Петър Сектор Екстрактор тук. Изтеглете и го запишете на работния плот на компютъра, който се използва за коригирането.

Може ли "журналистите" да започнат да си правят домашните? Не нося отговорност за това, че Петя може да се дешифрира. кредит @leo_and_stone.

- Фабиан Уосар (@fwosar) 15 април 2016 г.

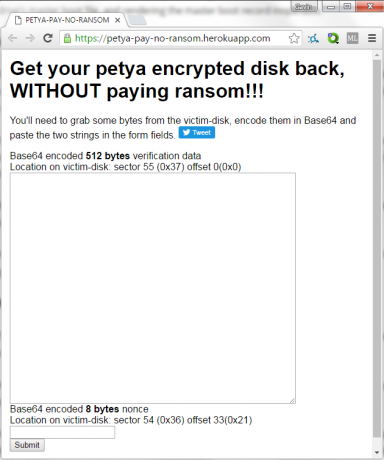

Инструментът на Wosar извлича 512-байтовите, необходими за Petya цепнатина, „Започвайки от сектор 55 (0x37h) с отместване от 0 и 8 байта без сектор 54 (0x36) компенсиране: 33 (0x21). “ След като данните бъдат извлечени, инструментът ще го преобразува в необходимата Base64 кодираща. След това тя може да бъде въведена в уебсайт petya-no-pay-откуп.

Просто предоставих малък ~ 50 ред инструмент, който прави действителното дешифриране по-удобно за потребителите.

- Фабиан Уосар (@fwosar) 15 април 2016 г.

След като генерирате паролата за декриптиране, запишете я. Сега ще трябва да замените твърдия диск, след което да стартирате заразената система. Когато се появи заключен екран на Petya, можете да въведете своя декриптиращ ключ.

Подробен урок за извличане на низ от данни, въвеждане на преобразуваните данни в уебсайта и генериране на паролата за декриптиране можете да намерите тук.

Дешифриране за всички?

Комбинацията от криптиране на лев камък и екстрактор на Фатя Уосар от Петя Сектор правят щастливо четене. Всеки, който има технически познания, за да търси решение за своите шифровани файлове, може да има опасен шанс да си върне контрола върху своите данни.

Сега решението е опростено, тези потребители, които не разполагат с технически познания, биха могли да си вземат своето заразена система до местен сервиз за ремонт и информират техниците за това, което трябва да прави, или поне в какво вярват има нужда от правене.

Въпреки това, дори като път към фиксиране това конкретен вариант за извличане на софтуер е станал толкова по-лесен, той е все още масивен, непрекъснато развиващ се проблем пред всеки от нас Ransomware поддържа растежа - как можете да се защитите? Прочетете още . И въпреки, че този път е по-лесен за намиране и по-лесен за следване, авторите на ransomware знаят, че има огромно мнозинство от потребители, които просто няма да се надяват да дешифрират файловете, единственият им шанс за възстановяване чрез студено, твърдо, непроследимо Bitcoin.

Въпреки първоначалното им кодиране гаф, Сигурен съм, че авторите на Petsa за изкупление не седят наоколо, изпитвайки съжаление към себе си. Сега, когато този метод на напукване и декриптиране придобива сцепление, те вероятно работят върху актуализирането на кода си, за да деактивират решението, затваряйки отново вратата за възстановяване на данни.

Били ли сте жертва на откуп? Успяхте ли да възстановите вашите файлове или сте платили откупа? Уведомете ни по-долу!

Гавин е старши писател за MUO. Той е също редактор и SEO мениджър за крипто фокусирания сайт на сестрата на MakeUseOf, Blocks Decoded. Има BA (Hons) Contemporary Writing with Digital Art Practices, грабени от хълмовете на Девън, както и над десетилетие професионален опит в писането. Той се наслаждава на обилни количества чай.