Реклама

Досега всички трябва да сме наясно с опасностите от осигуряването на мрежи с WEP, който Преди това демонстрирах как можете да хакнете за 5 минути Как да разбиете собствената си WEP мрежа, за да разберете колко несигурна е тя в действителностНепрекъснато ви казваме, че използването на WEP за „обезопасяване“ на вашата безжична мрежа наистина е игра на глупаци, но хората все още го правят. Днес бих искал да ви покажа колко несигурен всъщност е WEP чрез... Прочетете още . Съветът винаги е бил да използвате WPA или WPA2, за да защитите вашата мрежа, с дълга парола, която не може да бъде хакната с груба сила.

Е, оказва се, че в повечето рутери има значителна задна врата, която може да бъде използвана – под формата на технология, наречена WPS. Прочетете, за да разберете как работи хакът, как да тествате собствената си мрежа и какво можете да направите, за да го предотвратите.

Заден план

Самият WPA е доста сигурен. Пропускът може да бъде разбит само чрез груба сила, така че е реалистично хакнат само ако сте избрали слаб пропуск с една дума.

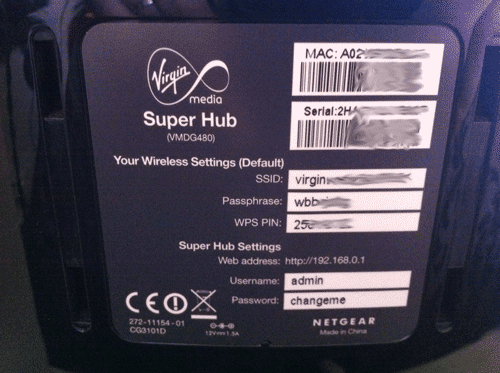

WPS от друга страна е технология, вградена в повечето wifi рутери, която ви позволява лесно да заобиколите WPA паролата чрез с помощта на физически ПИН, който е изписан отстрани на рутера, или бутон, който можете да натиснете и на двете устройства, за да се сдвоите тях.

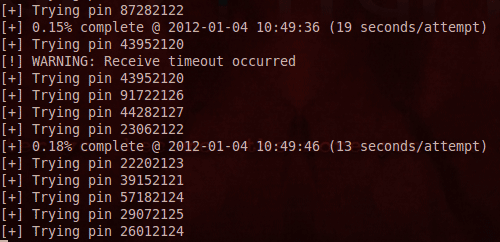

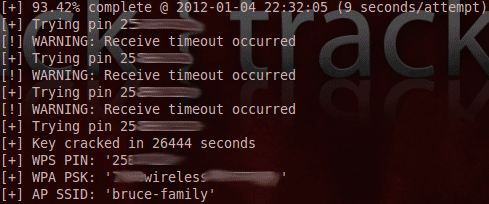

Оказва се, че WPS PIN – мижав 8-цифрен цифров код – е много уязвим към атаки с груба сила. Ако приемем, че има чувствителен рутер и добър сигнал, WPS PIN може да бъде хакнат само за 2 часа. След като се получи ПИН за WPS, се разкрива и паролата за WPA.

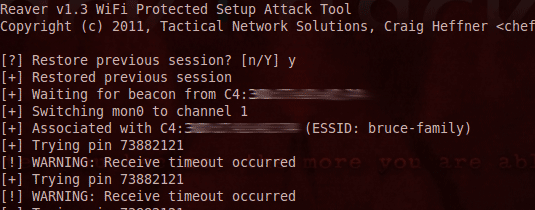

крадец, освободен от Крейг Хефнър и достъпно за изтегляне от Google Code, е практическа реализация, която можете да насочвате и снимате към жизнеспособни мрежи. Ето видео за него в действие (прескочете до края, ако искате просто да видите цялата парола, разкрита на нападателя):

Стефан Вийбьок също откри същата уязвимост независимо и пусна подобен инструмент, който можете да изтеглите. Ето видео от приложението на Стефан в действие:

Смекчаване на атаката

Има няколко метода за смекчаване на атаката. Първият е да деактивирате напълно опцията WPS на вашия рутер. За съжаление, това не е възможно на всеки рутер и обикновено е активирано по подразбиране, така че потребителите, които не са запознати с технологиите, са податливи тук.

Не само това, но открих, че на моя рутер, опцията за ДЕАКТИВИРАНЕ НА WPS ПИН всъщност не деактивира ПИН кода, написан отстрани на рутера - само дефинирания от потребителя ПИН. цитирам:

Когато е деактивиран, потребителите все още могат да добавят безжичен клиент чрез WPS с метод с бутон или PIN номер.

Така че в някои случаи изглежда, че това е постоянен бекдор, който не може да бъде смекчен само от потребителските настройки.

Втората възможност е да деактивирате безжичната мрежа изцяло на податливи устройства, но очевидно това няма да бъде жизнеспособна опция за повечето потребители, които се нуждаят от wifi функционалност за лаптопи и мобилни устройства устройства.

Напредналите потребители сред вас може да мислят в този момент за филтриране на MAC адреси, за да настроят списък с конкретни устройства, на които е разрешено да се присъединят към мрежата – но това може лесно да бъде заобиколено чрез фалшифициране на MAC адреса на разрешения устройство.

И накрая, устройствата могат да инициират заключване, когато бъдат открити последователни неуспешни опити. Това не смекчава напълно атаката, но увеличава значително времето, необходимо за нейното завършване. Вярвам, че рутерите на Netgear имат вграден автоматичен 5-минутен блок, но при моето тестване това само увеличи необходимото време за атака до най-много един ден.

Актуализацията на фърмуера може да увеличи времето, за което устройствата са блокирани, като по този начин експоненциално увеличи общото време, необходимо за атака), но това ще трябва да се инициира от потребителя (малко вероятно за повечето потребители) или да се изпълнява автоматично, когато рутерът се рестартира (както често се случва с кабел услуги).

Опитайте го сами

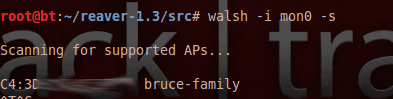

За тези, които искат да тестват собствените си домашни настройки за уязвимостта, можете да получите най-новия код от проекта Reaver в Google Code. Ще ви трябва някакъв вкус на Linux, за да го тествате (предлагам Назад), както и карта, която позволява безразборно наблюдение на wifi и подходящ софтуерен пакет с драйвери/aircrack. Ако можехте да следвате последния ми урок на WEP крекинг Как да разбиете собствената си WEP мрежа, за да разберете колко несигурна е тя в действителностНепрекъснато ви казваме, че използването на WEP за „обезопасяване“ на вашата безжична мрежа наистина е игра на глупаци, но хората все още го правят. Днес бих искал да ви покажа колко несигурен всъщност е WEP чрез... Прочетете още , това също ще работи.

След като изтеглите пакета, отидете до директорията и въведете (заменяйки XXXX с номера на текущата версия или не забравяйте, че можете да натиснете TAB, за да накара конзолата да завърши автоматично командата вместо вас със съответстващо име на файл):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./конфигуриране. направи. направи инсталиране. airmon-ng стартиране на wlan0.

Трябва да видите нещо за създаван интерфейс mon0. За да сканирате за подходящи мрежи, използвайте:

walsh -i mon0.

и за да започнете атаката на ривъра, въведете (заменен BSSID с шестнадесетичния BSSID на целевата мрежа):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

От само себе си се разбира, че това ще бъде a тежко престъпление за телена измама за изпълнение във всяка мрежа, за която нямате изрично разрешение за тестване.

Отстраняване на неизправности

Не забравяйте да разгледате уикито на Reaver за по-пълни често задавани въпроси. Най-често срещаният проблем, който открих, беше или твърде слаб сигнал, което означава, че пълно WPS ръкостискане никога не може да бъде завършен, или същият ПИН се повтаря заедно с изчакване – това се дължи на 5 минути на рутера блокиране.

Въпреки това оставих софтуера да работи и след известно време той щеше да опита още ПИН кодове, докато домашната ми мрежа не беше счупен за по-малко от 8 часа и 20 буквено-цифрови, смесени пунктуационни пропуски, които бях задал старателно, беше разкрита на екрана.

Трябва ли да се притеснявате?

Това все още е много нова атака, но е важно да сте наясно с опасностите и да знаете как да се защитите. Ако установите, че вашият рутер е уязвим и имате номер за поддръжка, на който да се обадите, бих ви предложил да ги попитате колко време ще докато не е налична подходяща актуализация на фърмуера или как можете да преминете към процеса на надстройка, ако е налична вече.

Някои потребители ще могат лесно да предотвратят тази атака с проста промяна в настройките, но за по-голямата част брой използвани рутери това е постоянен бекдор, за който само актуализация на фърмуера ще смекчи до известна степен.

Кажете ни в коментарите, ако имате въпроси или сте успели да опитате това на собствения си wifi.

Джеймс има бакалавърска степен по изкуствен интелект и е сертифициран по CompTIA A+ и Network+. Той е водещият разработчик на MakeUseOf и прекарва свободното си време, играейки VR пейнтбол и настолни игри. Той създава компютри от дете.