реклама

2017 г. беше годината на откупи. 2018 беше всичко за криптовалути. 2019 се оформя като година на формирането.

Драстично намаление на стойността на криптовалутите, като биткойн и Monero, означава, че киберпрестъпниците търсят другаде за измамни печалби. Какво по-добро място от това да откраднете банковата си информация направо от формуляра за поръчка на продукти, преди дори да натиснете да изпратите. Това е вярно; те не влизат във вашата банка. Нападателите вдигат вашите данни, преди дори да стигнат дотам.

Ето какво трябва да знаете за форматирането.

Какво е Formjacking?

Форматиращата атака е начин киберпрестъпникът да прихване банковата ви информация директно от сайта за електронна търговия.

Според Отчет за заплахата за интернет за сигурността на Symantec 2019, formjackers компрометираха 4 818 уникални уебсайта всеки месец през 2018 година. През годината Symantec блокира над 3,7 милиона опити за формоване.

Освен това през последните два месеца на 2018 г. над 1 милион от онези опити за завладяване на финал са се разразили нагоре към ноемврийския черен петък през уикенда и нататък през целия период на пазаруване през декември Коледа.

Виждайки проблем с инфекции и реинфекции в стил MageCart, измамниците нямат празници.

- natmchugh (@natmchugh) 21 декември 2018 г.

И така, как работи атаката с форматиране?

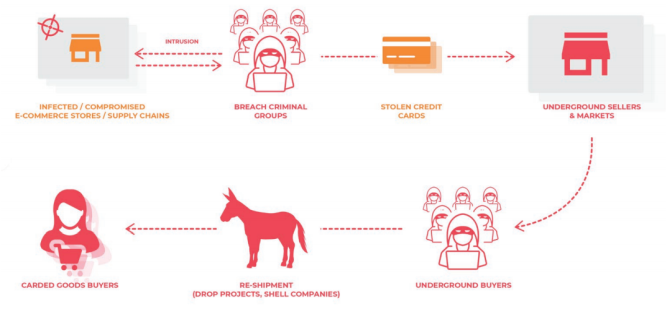

Форматирането включва въвеждане на злонамерен код в уебсайта на доставчик на електронна търговия. Зловредният код открадва информация за плащане, като данни за картата, имена и друга лична информация, често използвана при пазаруване онлайн. Откраднатите данни се изпращат на сървър за повторна употреба или продажба, като жертвата не знае, че информацията за плащанията им е нарушена.

Като цяло, това изглежда основно. Далеч е от това. Един хакер използва 22 реда код, за да модифицира скриптове, изпълнявани на сайта на British Airways. Нападателят открадна 380 000 данни за кредитната карта, като нетира над 13 милиона паунда в процеса.

В това се крие примамката. Неотдавнашните високопрофилни атаки срещу British Airways, TicketMaster UK, Newegg, Home Depot и Target споделят общ знаменател: форматиране.

Кой стои зад форматиращите атаки?

Определянето на един нападател, когато толкова много уникални уебсайтове стават жертва на една атака (или поне стил на атака), винаги е трудно за изследователите по сигурността. Както и при други скорошни вълни за киберпрестъпност, няма нито един извършител. Вместо това по-голямата част от форматирането произлиза от групите Magecart.

Решихме да отида по щандовете на RSA днес, за да попитам всеки продавач, използващ Magecart в маркетинга си какво е това. Към днешна дата отговорите очевидно са:

- Основна атака срещу моята организация

- Голямо предприятие от престъпници от Русия

- Много сложна атака, за която ми трябва продукт X1 / п

- Y??? K??? с?? (@Ydklijnsma) 6 март 2019 г.

Името произлиза от софтуера, който хакерските групи използват, за да инжектират злонамерен код в уязвимите сайтове за електронна търговия. Това предизвиква известно объркване и често виждате Magecart използван като единствено образувание за описание на хакерска група. В действителност многобройни хакерски групи Magecart атакуват различни цели, използвайки различни техники.

Йонатан Клийнсма, изследовател на заплахи в RiskIQ, проследява различните групи Magecart. В неотдавнашен доклад, публикуван с рисковата разузнавателна компания Flashpoint, Klijnsma описва подробно шест различни групи, използващи Magecart, работещи под един и същ монетист, за да избегнат откриването.

Най- Вътрешен доклад за Magecart [PDF] изследва това, което прави всяка от водещите групи Magecart уникална:

- Група 1 и 2: Атакувайте широк спектър от цели, използвайте автоматизирани инструменти за нарушаване и обезцветяване на сайтове; монетизира откраднати данни, използвайки усъвършенствана схема за разтоварване.

- Група 3: Много голям обем цели, оперира уникален инжектор и скимер.

- Група 4: Една от най-модерните групи, съчетава се с сайтове на жертви, използвайки редица инструменти за обфуксация.

- Група 5: Насочва доставчици на трети страни да нарушат множество цели, връзки към атаката на Ticketmaster.

- Група 6: Селективно таргетиране на изключително ценни уебсайтове и услуги, включително British Airways и Newegg атаки.

Както можете да видите, групите са сенчести и използват различни техники. Освен това групите Magecart се състезават за създаване на ефективен продукт за кражба на доверие. Целите са различни, тъй като някои групи целят конкретно възвръщаемост с висока стойност. Но в по-голямата си част те плуват в един и същ басейн. (Тези шестима не са единствените групи на Magecart.)

Разширена група 4

Изследователският документ за RiskIQ определя Група 4 като „напреднала“. Какво означава това в контекста на форматирането?

Група 4 се опитва да се смеси с уебсайта, в който се прониква. Вместо да създава допълнителен неочакван уеб трафик, който мрежовият администратор или изследовател по сигурността може да забележи, Група 4 се опитва да генерира „естествен“ трафик. Това прави, като регистрира домейни, „имитиращи доставчици на реклами, доставчици на анализи, домейни на жертви и всичко останало“, което им помага да се скрият пред очите.

В допълнение група 4 редовно променя външния вид на своя скимер, как се появяват URL адресите му, сървърите за ексфилтрация на данни и други. Има още.

Формулиращият скимер от група 4 първо потвърждава URL адреса за проверка, върху който функционира. Тогава, за разлика от всички останали групи, скимерът от група 4 замества формуляра за плащане с един от тях, като обслужва формата за скимиране директно на клиента (прочетете: жертва). Подмяната на формуляра „стандартизира данните, които трябва да се извадят“, което улеснява повторната им употреба или продажба.

RiskIQ заключава, че „тези усъвършенствани методи, комбинирани със сложна инфраструктура, показват вероятна история в екосистемата на банковия софтуер... но те прехвърлиха MO (Modus Operandi) към скимиране на карти, защото това е много по-лесно от банкови измами. "

Как правят формейкърските групи печелят пари?

През повечето време откраднатите идентификационни данни се продават онлайн Ето колко може да струва вашата идентичност в тъмната мрежаНеудобно е да мислите за себе си като стока, но всички ваши лични данни, от име и адрес до данни за банкова сметка, струват нещо за онлайн престъпниците. Колко струваш? Прочетете още . Съществуват множество международни и рускоезични картови форуми с дълги списъци с откраднати кредитни карти и друга банкова информация. Те не са незаконният, семен тип сайт, който може да си представите.

Някои от най-популярните сайтове за картиране се представят като професионално облекло - перфектен английски език, перфектна граматика, обслужване на клиенти; всичко, което очаквате от легитимен сайт за електронна търговия.

Magecart групите също препродават своите пакети за формиране на други потенциални киберпрестъпници. Анализаторите за Flashpoint откриха реклами за персонализирани комплекти за скимеринг на руски хакерски форум. Комплектите варират от около 250 до 5000 долара в зависимост от сложността, като продавачите показват уникални модели за ценообразуване.

Например, един доставчик предлагаше бюджетни версии на професионални инструменти, които виждаха високите профили на форматиране на атаки.

Групите за формиране също предлагат достъп до компрометирани уебсайтове, като цените започват от $ 0,50, в зависимост от класирането на уебсайта, хостинга и други фактори. Същите анализатори на Flashpoint откриха около 3000 нарушени уебсайтове в продажба в същия хакерски форум.

Освен това, на един и същи форум работеха „повече от дузина продавачи и стотици купувачи“.

Как можете да спрете формейкър атака?

Скимерите Magecart за форматиране използват JavaScript, за да използват формите за плащане на клиентите. Използването на скрипт-блокер, базиран на браузър, обикновено е достатъчно, за да спрете атаката на форматиране, която да открадне вашите данни.

- Потребителите на Chrome трябва да проверят ScriptSafe

- Потребителите на Firefox могат да използват NoScript

- Потребителите на Opera могат да използват ScriptSafe

- Потребителите на Safari трябва да проверят JSBlocker

След като добавите едно от разширенията за блокиране на скриптове в браузъра си, ще имате значително по-голяма защита срещу форматиращи атаки. Не е перфектно обаче.

Докладът на RiskIQ предлага да се избягват по-малки сайтове, които нямат същото ниво на защита като основен сайт. Атаките на British Airways, Newegg и Ticketmaster предполагат, че съветът не е напълно добър. Не го намалете обаче. Сайтът за електронна търговия на мама и поп е по-вероятно да бъде домакин на скрипт за форматиране на Magecart.

Друго смекчаване е Malwarebytes Premium. Malwarebytes Premium предлага сканиране в реално време на системата и защита в браузъра. Версията Premium защитава точно от този вид атака. Не сте сигурни за надстройката? Тук са пет отлични причини за надграждане до Malwarebytes Premium 5 причини за надграждане до Malwarebytes Premium: Да, заслужава сиДокато безплатната версия на Malwarebytes е страхотна, премиум версията има куп полезни и стойностни функции. Прочетете още !

Гавин е старши писател за MUO. Той е също редактор и SEO мениджър за крипто фокусирания сайт на сестрата на MakeUseOf, Blocks Decoded. Има BA (Hons) Contemporary Writing with Digital Art Practices, грабени от хълмовете на Девън, както и над десетилетие професионален опит в писането. Той се наслаждава на обилни количества чай.