реклама

Все по-често се среща злонамерен софтуер с рутер, мрежово устройство и Интернет на нещата. Повечето се фокусират върху заразяване на уязвимите устройства и добавянето им към мощни ботнети. Маршрутизаторите и устройствата на Интернет на нещата (IoT) винаги са включени, винаги онлайн и чакат инструкции. Идеален фураж с ботнет, тогава.

Но не всички зловредни програми са еднакви.

VPNFilter е разрушителна заплаха за злонамерен софтуер за рутери, IoT устройства и дори някои устройства, свързани с мрежата за съхранение (NAS). Как да проверите за злонамерен софтуер с VPNFilter? И как можете да го почистите? Нека разгледаме по-отблизо VPNFilter.

Какво е VPNFilter?

VPNFilter е сложен модулен вариант на зловреден софтуер, който е насочен главно към мрежови устройства от широк кръг производители, както и NAS устройства. VPNFilter първоначално е открит на мрежови устройства на Linksys, MikroTik, NETGEAR и TP-Link, както и на QNAP NAS устройства, с около 500 000 инфекции в 54 държави.

Най- екип, който разкри VPNFilter

, Сиско Талос, наскоро актуализирани детайли по отношение на злонамерения софтуер, което показва, че мрежовото оборудване от производители като ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE сега показва VPNFilter инфекции. По време на писането обаче не се засягат мрежови устройства на Cisco.Зловредният софтуер е за разлика от повечето други зловредни програми, фокусирани върху IoT, защото продължава след рестартиране на системата, което затруднява изкореняването. Устройствата, които използват стандартните си данни за вход или с известни уязвимости за нулев ден, които не са получили актуализации на фърмуера, са особено уязвими.

Какво прави VPNFilter?

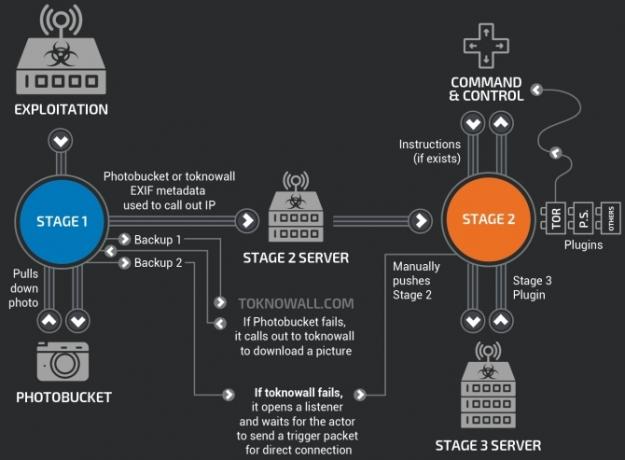

И така, VPNFilter е „многоетапна, модулна платформа“, която може да причини разрушителни повреди на устройства. Освен това може да служи и като заплаха за събиране на данни. VPNFilter работи на няколко етапа.

Етап 1: VPNFilter Stage 1 установява плажната глава на устройството, като се свързва със своя команден и контролен сървър (C&C), за да изтегли допълнителни модули и да изчака инструкции. Етап 1 също има множество вградени съкращения за локализиране на етап 2 C & C в случай на промяна на инфраструктурата по време на внедряване. Златният софтуер Stage 1 VPNFilter също е в състояние да оцелее при рестартиране, което го прави сериозна заплаха.

Етап 2: VPNFilter Stage 2 не се поддържа чрез рестартиране, но идва с по-широк спектър от възможности. Етап 2 може да събира лични данни, да изпълнява команди и да пречи на управлението на устройството. Също така има различни версии на етап 2 в природата. Някои версии са оборудвани с разрушителен модул, който презаписва дял от фърмуера на устройството, след това рестартирайте, за да направите устройството неизползваем (злонамереният софтуер тухли рутера, IoT или NAS устройството, основно).

Етап 3: VPNFilter Stage 3 модулите работят като приставки за етап 2, разширявайки функционалността на VPNFilter. Един модул изпълнява функцията на снайпер на пакет, който събира входящия трафик на устройството и краде идентификационни данни. Друг позволява на Stage 2 зловреден софтуер да комуникира сигурно, използвайки Tor. Cisco Talos също намери един модул, който инжектира злонамерено съдържание в трафика, преминаващ през устройството, което означава, че хакерът може да достави допълнителни експлоатации на други свързани устройства чрез рутер, IoT или NAS устройство.

В допълнение модулите VPNFilter „позволяват кражба на идентификационни данни на уебсайта и наблюдение на Modbus SCADA протоколи“.

Meta Sharing Meta

Друга интересна (но не наскоро открита) функция на зловредния софтуер VPNFilter е използването на услуги за онлайн споделяне на снимки за намиране на IP адреса на неговия C&C сървър. Анализът на Talos установи, че зловредният софтуер сочи поредица от URL адреси на Photobucket. Зловредният софтуер изтегля първо изображение в галерията на препратките към URL и извлича IP адрес на сървър, скрит в изображението метаданни.

IP адресът „се извлича от шест цели числа за GPS ширина и дължина в EXIF информацията.“ Ако това не успее, Зловредният софтуер от етап 1 се връща към обикновен домейн (toknowall.com - повече за това по-долу), за да изтеглите изображението и да опитате същото процес.

Насочено пакетиране на пакети

Обновеният доклад на Talos разкри някои интересни впечатления за модула за смъркане на пакет VPNFilter. Вместо само да надвишава всичко, той има доста строг набор от правила, насочени към конкретни видове трафик. По-конкретно, трафик от индустриални системи за управление (SCADA), които се свързват чрез TP-Link R600 VPN, връзки към списък на предварително дефинирани IP адреси (показващи усъвършенствани познания за други мрежи и желан трафик), както и пакети данни от 150 байтове или по-големи.

Крейг Уилям, старши технологичен лидер и мениджър на световната работа в Talos, каза на Ars, „Те търсят много конкретни неща. Те не се опитват да съберат толкова трафик, колкото могат. Следват някои много малки неща като идентификационни данни и пароли. Ние нямаме много информация за това, освен че изглежда невероятно насочен и невероятно сложен. Все още се опитваме да разберем кого използват това. “

Откъде дойде VPNFilter?

Смята се, че VPNFilter е работата на хакерска група, спонсорирана от държавата. Че първоначалният пристъп на инфекция с VPNFilter се усеща предимно в цяла Украйна, първоначалните пръсти сочат към отпечатъци от руски език и към хакерската група Fancy Bear.

Такава е обаче сложността на зловредния софтуер, няма ясен генезис и няма хакерска група, национална държава или друго, да не е направила стъпка да претендира за злонамерен софтуер. Като се имат предвид подробните правила за злонамерен софтуер и насочването на SCADA и други протоколи на индустриалната система, участник в националната държава изглежда най-вероятно.

Независимо какво мисля, ФБР вярва, че VPNFilter е творение на Fancy Bear. През май 2018 г. ФБР конфискува домейн—ToKnowAll.com - за който се смяташе, че е бил използван за инсталиране и командване на зловреден софтуер на Stage 2 и Stage 3 VPNFilter. Изземването на домейна със сигурност помогна за спиране на незабавното разпространение на VPNFilter, но не разкъса основната артерия; украинският СБУ свали атака на VPNFilter върху завод за химическа преработка през юли 2018 г. за такъв.

VPNFilter също така прилича на зловредния софтуер BlackEnergy, APT Trojan, използван срещу широк кръг украински цели. Отново, макар че това далеч не е пълно доказателство, системното насочване на Украйна произтича предимно от хакерски групи с руски връзки.

Заразена ли съм с VPNFilter?

Вероятно е, че маршрутизаторът ви не съдържа зловреден софтуер VPNFilter. Но винаги е по-добре да сте в безопасност, отколкото да съжалявате:

- Проверете този списък за вашия рутер. Ако не сте в списъка, всичко е наред.

- Можете да се насочите към Symantec VPNFilter Check site. Поставете отметка в полето за условия и натиснете Пуснете VPNFilter Check бутон в средата. Тестът завършва за секунди.

Заразена съм с VPNFilter: Какво да правя?

Ако Symantec VPNFilter Check потвърди, че вашият рутер е заразен, имате ясен ход на действие.

- Нулирайте вашия рутер, след което стартирайте Проверка на VPNFilter отново.

- Нулирайте вашия рутер до фабричните настройки.

- Изтеглете най-новия фърмуер за вашия рутер и завършете чиста инсталация на фърмуера, за предпочитане без рутера да осъществява онлайн връзка по време на процеса.

Освен това, трябва да завършите пълните системни сканирания на всяко устройство, свързано със заразения рутер.

Винаги трябва да променяте идентификационните данни за вход по подразбиране на вашия рутер, както и всички IoT или NAS устройства (IoT устройствата не правят тази задача лесна Защо Интернет на нещата е най-големият кошмар за сигурностЕдин ден пристигате у дома от работа, за да откриете, че системата ви за защита на дома с активирана за облаци е нарушена. Как може да се случи това? С Интернет на нещата (IoT) бихте могли да разберете трудния начин. Прочетете още ) ако изобщо е възможно. Освен това, въпреки че има доказателства, че VPNFilter може да избегне някои защитни стени, с инсталиран и правилно конфигуриран 7 прости съвета за осигуряване на вашия рутер и Wi-Fi мрежа за минутиНякой смърка и подслушва ли вашия трафик по Wi-Fi, открадва ли паролите и номерата на кредитната ви карта? Бихте ли разбрали дали някой е? Вероятно не, затова осигурете безжичната си мрежа с тези 7 прости стъпки. Прочетете още ще ви помогне да запазите много други гадни неща от вашата мрежа.

Внимавайте за злонамерен софтуер на рутер!

Зловредният софтуер за рутери все по-често се среща. IoT зловредният софтуер и уязвимостите са навсякъде и с броя на устройствата, идващи онлайн, само ще се влошат. Вашият рутер е фокусната точка за данните във вашия дом. И все пак той не получава почти толкова внимание на сигурността, колкото другите устройства.

Просто казано, маршрутизаторът ви не е сигурен както си мислите 10 начина, по който маршрутизаторът ви не е толкова сигурен, колкото си мислитеЕто 10 начина, по които вашият рутер може да бъде използван от хакери и безжични похитители. Прочетете още .

Гавин е старши писател за MUO. Той е също редактор и SEO мениджър за крипто фокусирания сайт на сестрата на MakeUseOf, Blocks Decoded. Има BA (Hons) Contemporary Writing with Digital Art Practices, грабени от хълмовете на Девън, както и над десетилетие професионален опит в писането. Той се наслаждава на обилни количества чай.