реклама

Преди три седмици, сериозен проблем със сигурността в OS X 10.10.4 е открит. Това само по себе си не е особено интересно.

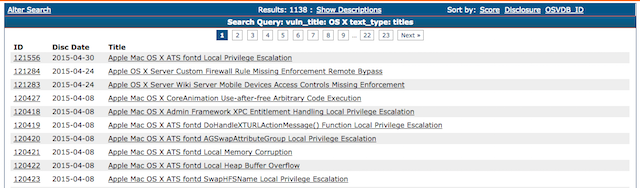

Открити са уязвимостите в сигурността в популярните софтуерни пакети през цялото времеи OS X не е изключение. Базата данни за уязвимост с отворен код (OSVDB) показва най-малко 1100 уязвимости, маркирани като „OS X“. Но какво е интересен е начинът, по който беше разкрита тази конкретна уязвимост.

Вместо да каже на Apple и да им даде време да отстранят проблема, изследователят реши да публикува експлоатацията си в Интернет, за да могат всички да го видят.

Крайният резултат беше надпревара с оръжие между Apple и хакери с черна шапка. Apple трябваше да пусне патч преди уязвимостта да бъде въоръжена и хакерите трябваше да създадат експлоатация, преди системите за риск да бъдат закърпени.

Може да мислите, че конкретен метод на разкриване е безотговорен. Можете дори да го наречете неетично или безразсъдно. Но е по-сложно от това. Добре дошли в странния, объркващ свят на разкриване на уязвимостта.

Пълно срещу отговорно разкриване

Има два популярни начина за разкриване на уязвимости на доставчиците на софтуер.

Първият се нарича пълно разкриване. Подобно на предишния пример, изследователите незабавно публикуват своята уязвимост в природата, което не дава абсолютно никаква възможност на продавачите да пуснат корекция.

Призовава се вторият отговорно разкриванеили поетапно разкриване. Това е мястото, където изследователят се свързва с доставчика, преди да се освободи уязвимостта.

След това двете страни се споразумяват за времева рамка, в която изследователят обещава да не публикува уязвимостта, за да предостави на продавача възможност да изгради и пусне поправка. Този период от време може да бъде от 30 дни до година, в зависимост от тежестта и сложността на уязвимостта. Някои отвори за сигурност не могат да бъдат фиксирани лесно и изискват цели софтуерни системи да бъдат възстановени от нулата.

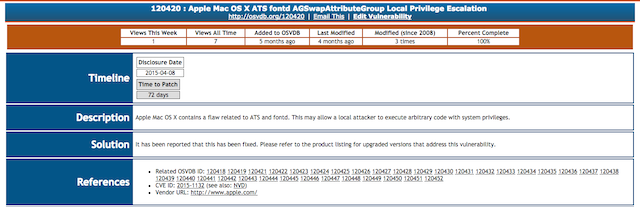

След като и двете страни са доволни от корекцията, която е била направена, уязвимостта след това се разкрива и се дава а CVE номер. Те уникално идентифицират всяка уязвимост и уязвимостта се архивира онлайн на OSVDB.

Но какво ще стане, ако изчаква времето за изчакване? Е, едно от двете неща. След това продавачът ще договори удължаване с изследователя. Но ако изследователят не е доволен от това, как продавачът е отговорил или се е държал, или смята, че искането за разширение е неразумно, може просто да го публикува онлайн, без да е поправен.

В областта на сигурността има разгорещени дебати какъв метод за разкриване е най-подходящ. Някои смятат, че единственият етичен и точен метод е пълното разкриване. Някои смятат, че е най-добре да дадете възможност на продавачите да разрешат проблем, преди да го пуснат в природата.

Както се оказва, има някои убедителни аргументи и за двете страни.

Аргументите в полза на отговорното разкриване

Нека разгледаме пример за това, къде е най-добре да се използва отговорно разкриване.

Когато говорим за критична инфраструктура в контекста на Интернет, е трудно да се избегне да се говори протокола DNS Как да промените DNS сървърите си и да подобрите сигурността в ИнтернетПредставете си това - събуждате се една красива сутрин, наливате си чаша кафе и след това сядате пред компютъра си, за да започнете работата си за деня. Преди всъщност да получите ... Прочетете още . Това ни позволява да превеждаме човешки четими уеб адреси (като makeuseof.com) в IP адреси.

Системата DNS е невероятно сложна и не само на техническо ниво. Има много доверие в тази система. Вярваме, че когато въвеждаме уеб адрес, ние сме изпратени на правилното място. Просто има много езда за целостта на тази система.

Ако някой е бил в състояние да пречи или компрометира DNS заявка, има голям потенциал за щети. Например, те могат да изпращат хора на измамни страници за онлайн банкиране, като по този начин им позволяват да получат своите данни за онлайн банкиране. Те биха могли да прихванат имейла и онлайн трафика си чрез атака „човек в средата“ и да прочетат съдържанието. Те могат фундаментално да подкопаят сигурността на Интернет като цяло. Страшни неща.

Дан Камински е уважаван изследовател по сигурността, с дълго възобновяване на намирането на уязвимости в добре известния софтуер. Но той е най-известен с откриването през 2008 г. на може би най-сериозна уязвимост в DNS системата някога намерена. Това би позволило на някой лесно да извърши а отравяне с кеш (или DNS измами) атака на сървър на имена на DNS. По-техническите подробности за тази уязвимост бяха обяснени на конференцията Def Con 2008.

Камински, наясно с последствията от освобождаването на такъв тежък недостатък, реши да го разкрие на доставчиците на софтуера DNS, които са засегнати от тази грешка.

Имаше засегнати редица основни DNS продукти, включително тези, създадени от Alcatel-Lucent, BlueCoat Technologies, Apple и Cisco. Проблемът засегна и редица реализации на DNS, които се доставят с някои популярни Linux / BSD дистрибуции, включително тези за Debian, Arch, Gentoo и FreeBSD.

Камински им даде 150 дни, за да изработят поправка, и работи с тях тайно, за да им помогне да разберат уязвимостта. Той знаеше, че този въпрос е толкова тежък и потенциалните щети толкова големи, че биха били невероятно безразсъдно публично да го пуснат без да дават възможност на продавачите да издават кръпка.

Между другото, уязвимостта беше изтича случайно от охранителна фирма Matsano в публикация в блога. Статията беше свалена, но беше огледална и един ден след публикуването подвиг Ето как те те хакнат: Мътният свят на комплектите за експлоатацияИзмамниците могат да използват софтуерни пакети за използване на уязвимости и създаване на зловреден софтуер. Но какви са тези комплекти за експлоатация? Откъде идват? И как могат да бъдат спрени? Прочетете още бяха създадени.

Уязвимостта на DNS на Камински в крайна сметка обобщава същността на аргумента в полза на отговорно, поетапно разкриване. Някои уязвимости - като уязвимости за нула ден Какво представлява уязвимостта на нула ден? [MakeUseOf обяснява] Прочетете още - са толкова значими, че публичното им освобождаване би причинило значителни щети.

Но има и убедителен аргумент в полза на това да не се предупреждава предварително

Делото за пълно разкриване

Като пускате уязвимост на открито, отключвате кутията на пандора, в която злополучните индивиди са в състояние бързо и лесно да произвеждат експлоатации и да компрометират уязвимите системи. И така, защо някой би избрал да прави това?

Има няколко причини. Първо, често доставчиците доста бавно реагират на известия за сигурност. Ефективно принуждавайки ръка, освобождавайки уязвимост в природата, те са по-мотивирани да реагират бързо. Още по-лошо е, че някои са склонни да не се публикува Защо компаниите, които спазват тайни нарушения, може да са добра работаС толкова много информация онлайн, всички се притесняваме за потенциални нарушения на сигурността. Но тези нарушения могат да се пазят в тайна в САЩ, за да ви защитят. Звучи лудо, така че какво става? Прочетете още фактът, че доставят уязвим софтуер. Пълното разкриване ги принуждава да бъдат честни с клиентите си.

Но също така позволява на потребителите да направят информиран избор дали искат да продължат да използват конкретен, уязвим софтуер. Бих си представил, че мнозинството не би.

Какво искат продавачите?

Продавачите наистина не харесват пълното разкриване.

В крайна сметка това е невероятно лош PR за тях и излага клиентите им на риск. Те се опитват да стимулират хората да разкриват уязвимостите отговорно чрез програми за баги. Те бяха изключително успешни, като Google плати 1,3 милиона долара само през 2014 г..

Въпреки че си струва да се отбележи, че някои компании - като Oracle Oracle иска да спрете да им изпращате бъгове - Ето защо това е лудоOracle е в гореща вода заради заблуден пост в блога от шефа на сигурността Мери Дейвидсън. Тази демонстрация на това как философията за сигурност на Oracle се отдалечава от основния поток не беше добре приета в общността на сигурността ... Прочетете още - възпирайте хората да извършват проучвания за сигурност на техния софтуер.

Но все още ще има хора, които настояват да използват пълното разкритие, било поради философски причини, или заради собственото си забавление. Нито една програма за бонуси, колкото и да е щедра, не може да се противопостави на това.

Матю Хюз е разработчик на софтуер и писател от Ливърпул, Англия. Рядко се среща без чаша силно черно кафе в ръка и абсолютно обожава своя Macbook Pro и камерата си. Можете да прочетете неговия блог на http://www.matthewhughes.co.uk и го последвайте в Туитър в @matthewhughes.