реклама

След множество закачки от WikiLeaks, на 7 март 2017 г. уебсайтът за свирене пусна набор от документи, наречен Vault 7. Те се предполага, че те са изтекли от звеното на Центъра за кибер разузнаване на ЦРУ. За да придружи документите от Vault 7, WikiLeaks подготви съобщение за пресата, в което подробно описва предисторията и основните открития на теча.

Въпреки това, в часовете след излизането му имаше редица сензационни заглавия, които твърдят, че криптирането на приложения като WhatsApp и Signal е компрометирано. Това не е вярно, въпреки широкото докладване. И така, какво точно ни каза течовете на Vault 7 и трябва ли да се тревожим?

Какви са течовете 7?

Документите Vault 7 са първите в поредица от издания от WikiLeaks, наречен Year Zero, от Центъра за кибер разузнаване на ЦРУ. Общо има 7 818 уеб страници с 943 прикачени файлове, които включват документи, изображения и други файлове, датирани между 2013 и 2016 г.

Въпреки че WikiLeaks не са посочили източник на теча, в своето съобщение за пресата те заявяват, че техният източник „Желае да започне публичен дебат относно сигурността, създаването, използването, разпространението и демократичния контрол на cyberweapons ".

За разлика от предишните версии, WikiLeaks е редактирал имена и друга лична информация преди публикуването. В своето изявление те също така заявяват, че умишлено са оттеглили определена информация, за да предотвратят „разпространението на„ въоръжено “кибер оръжие“.

Какво има в Vault 7?

Документите във Vault 7 изглежда произхождат от софтуер, наречен Confluence. Confluence е вътрешна уики за корпоративни настройки, която обикновено работи на Atlassian сървър.

Атласическите сървъри са очевидно трудни за осигуряване, което може да даде индикация как може да се е случило това изтичане.

Като инструмент за вътрешно сътрудничество, изданието съдържа незавършени проекти, презентации и техническа документация, заедно с кода, използван за изпълнение на много от експлоатациите. Въпреки че има значителна част от това, което е задържано от WikiLeaks.

Смартфон хакване с нулеви дни подвизи

Софтуерните уязвимости са неизбежни. Те често се откриват от изследователи, които ги докладват на разработчика. Програмистът ще напише и разгърне патч и уязвимостта е затворена. Ако обаче нападателят открие уязвимостта пред програмиста, той може да създаде експлоатация, известна като a нулева дневна атака.

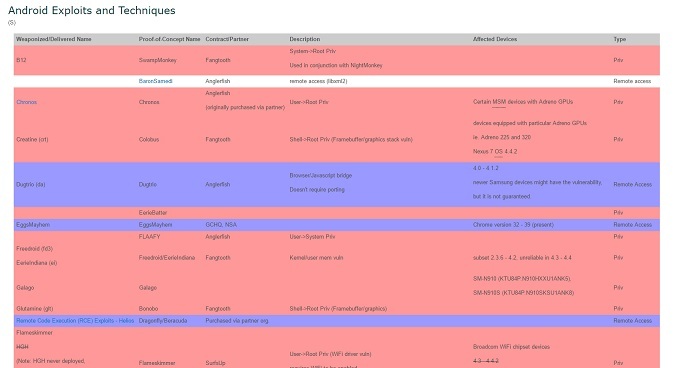

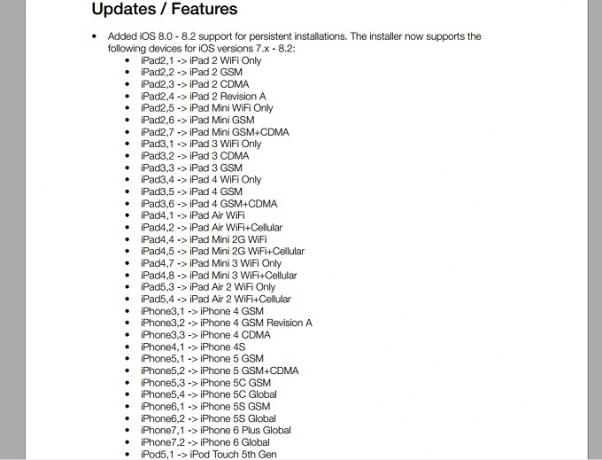

Vault 7 показва, че ЦРУ е имало достъп до редица експлоатации с нулев ден, които са използвали, за да компрометират както Android, така и iOS устройства. Интересното е, че изглежда са положени много усилия, за да се гарантира, че експлоатациите ще работят конкретно на устройства на Samsung. Въпреки че много от експлоатациите на Android са по-стари от тези на iOS, не е ясно дали това е така, защото експлоатациите все още са оперативни или са прехвърлили фокуса си към iOS. Очевидно бяха положени много усилия в iOS устройства, тъй като ръководството за потребителя за експлоатацията на DBROOM показва, че почти всеки модел iPad, iPod и iPhone се поддържа.

Документите показват, че ЦРУ е купувало много подвизи от други организации. Като Едуард Сноудън посочи в Twitter, това е доказателство, че правителството на САЩ плаща, за да запази софтуера опасен. Разбира се, това не е необичайно за разузнавателните организации или за киберпрестъпниците, които често използват тези подвизи. Необичайното е, че в този случай правителството плаща, за да запази гражданите си по-малко в безопасност, като не разкрива подвизите, за да могат да бъдат закърпени.

Плач за ангел и Samsung Smart TV

Може би си спомняте, че през 2015 г. беше съобщено за това Телевизорите на Samsung може да ви шпионират. По онова време това беше категорично отречено от Samsung и казаха, че звукът се събира само за да може да обработва вашите гласови заявки. Оказва се, че всъщност Samsung Smart TV мога шпионирайте ви, благодарение на ЦРУ.

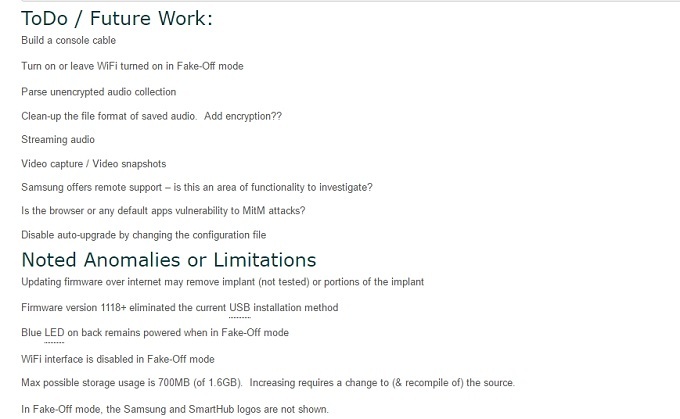

Проектът „Плачещ ангел“, ръководен от вградения клон за развитие (EDB), създаде експлоатация, която може да превърне вашия интелигентен телевизор в микрофон, способен да отчете обратно цялото аудио на ЦРУ. Според един документ от юни 2014 г. те дори са имали планове да добавят заснемане на видео, аудио поток на живо и да деактивират автоматичните надстройки.

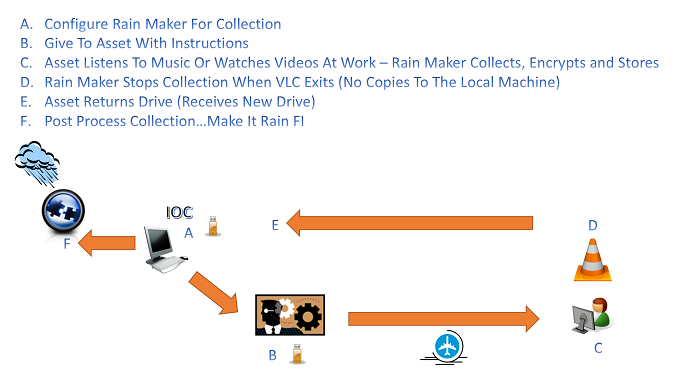

Rain Maker

Инструментът Rain Maker позволи на ЦРУ да събира системни данни и конкретни файлове от компютър. Инструментът може да бъде поставен на USB устройство (или друг подвижен носител) и да се задейства, след като потребителят отвори преносимата версия на VLC Media Player на устройството.

Заснетите данни ще бъдат кодирани на сменяемия носител, готови да бъдат декриптирани по-късно. Това означава, че за този експлоатационен процес агент на ЦРУ трябва да може да получи физически достъп до медийния диск. Ръководството за употреба на Rain Maker казва, че ще работи само на Windows XP, Vista, 7, 8 или 8.1. Въпреки че, като Ръководството е от март 2015 г., съществува вероятността Rain Maker да бъде разширена, за да поддържа Windows 10.

Системи за управление на превозни средства

Интернет на нещата движение има убеждава много производители, че добавят интернет връзка Интернет на нещата: 10 полезни продукта, които трябва да опитате през 2016 г.Интернет на нещата се разраства през 2016 г., но какво точно означава това? Как лично се възползвате от Интернет на нещата? Ето няколко полезни продукта за илюстрация. Прочетете още към техните продукти ги прави безкрайно по-добри. Въпреки това, има някои, които вие наистина не би искал да се свързва 5 Устройства, които НЕ искате да свържете с Интернет на нещатаИнтернет на нещата (IoT) може да не е всичко, за което се е прокраднал. Всъщност има някои интелигентни устройства, които може изобщо да не искате да се свързвате с мрежата. Прочетете още - като колата си.

Докато видяхме пътнически превозни средства да бъдат хакнати преди в Black Hat USA, това беше направено като етично доказателство за концепцията. Тревожно EDB изглежда също е разгледал как да компрометира свързаните превозни средства. Въпреки че единствената информация, която Vault 7 ни предоставя за това, е протокол от среща през октомври 2014 г., това е повод за притеснение, че те потенциално търсят подвизи за нулев ден в нашите автомобили.

Отпечатъци и рамкиране на други правителства

През 2010 г. се появиха новини за компютърен червей, наречен Stuxnet които са заразили и нанесли щети на иранската ядрена програма. Много изследователи по сигурността смятат, че червеят е бил изграден от американското и израелското правителство. Това е така, защото всяка атака ще съдържа „пръстов отпечатък“, който може да идентифицира определено състояние или хакерски колектив.

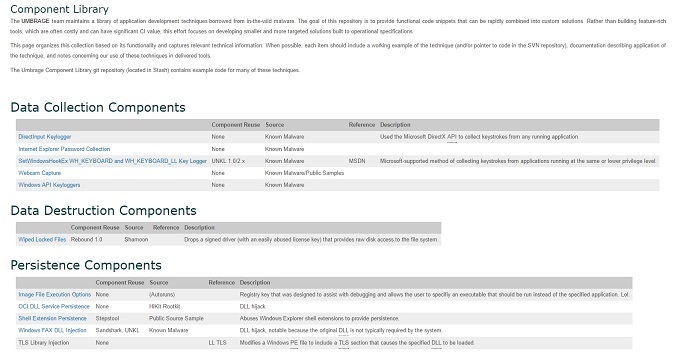

В Vault 7 се съдържат документи, които показват, че ЦРУ поддържаше база данни с известни злонамерен софтуер, кейлоггери и други шпионски софтуер и подвизи. Това беше използвано за изграждането на колекция от пръстови отпечатъци от различни държави по света в рамките на проекта UMBRAGE. След това те могат да използват тези пръстови отпечатъци, за да погрешно приписват атаката, ако тя бъде открита.

Това е само част от атаките, които са включени в Vault 7. Има още много неща, свързани с Windows, Linux и Mac OS. Течът показва също, че те са разработвали експлоатации за рутери, както и търсят компромис с антивирусен софтуер.

Докато техническата информация дава увлекателен и понякога тревожен поглед върху това как ЦРУ опитите за проникване в други организации и индивиди, има и по-човешка страна показване. Много от подвизите са кръстени на герои в културата на нервите - като Плачещите ангели, вероятно се вдъхновяват от създанията на Доктор Кой вселена.

ЦРУ хакна WhatsApp?

В прессъобщението на Vault 7 WikiLeaks заяви:

Тези техники позволяват на ЦРУ да заобиколи криптирането на WhatsApp, Signal, Telegram, Wiebo, Confide и Cloackman чрез хакване на „интелигентните“ телефони, които те работят и събиране на аудио и трафик на съобщения, преди да се приложи шифроване.

След това те широко споделят туит, подчертавайки, че „ЦРУ [е в състояние] да заобиколи криптирането“. Това доведе до повечето медийни организации, работещи с заглавието, че криптирането на WhatsApp, Telegram и Signal е компрометирано.

WikiLeaks # Vault7 потвърждава, че ЦРУ може ефективно да заобиколи Signal + Telegram + WhatsApp + Confide encryptionhttps://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 март 2017 г.

За съжаление, тези търговски обекти не отнеха време нито да копаят по-дълбоко, нито да разгледат оригинално изявление на WikiLeaks. Разглеждайки подробностите, беше ясно, че криптирането в някое от тези приложения не е било компрометирано. Вместо това WikiLeaks избра да редактира. ЦРУ беше използвала експлоатация с нулев ден, за да компрометира смартфоните, работещи както с iOS, така и с Android.

Yeay! @nytimes се актуализира, коригира. Други търговски обекти, моля, следвайте примера и вижте нишката за списък на експерти. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7 март 2017 г.

Чрез компрометиране на устройството те ще имат достъп до данни, които не е шифровано. Този подход не е същият като възможността да се компрометират механизмите за криптиране.

Можете ли да се доверите на WikiLeaks?

Според уебсайта им „WikiLeaks е многонационална медия… [която] е специализирана в анализа и публикуването на големи набори от данни, цензурирани или по друг начин ограничени материали. “ След като бяха създадени от сега скандално известния Джулиан Асанж, те публикуваха първото си издание през декември 2006.

Той получи известност и световна известност, след като през 2010 г. публикува дипломатически кабели от правителството на Съединените щати. След пускането на кабелите, САЩ започна криминално разследване срещу WikiLeaks. Приблизително по същото време Асандж беше обвинен в сексуално посегателство и изнасилване в Швеция и беше отправено искане за екстрадирането му. За да предотврати екстрадирането му или в Швеция, или в САЩ, Асанж поиска убежище от посолството на Еквадор в Лондон, където той остава от 2012 г. WikiLeaks продължава да публикува течове междувременно, включително DNC хакове и имейли на Podesta WikiLeaks, DNC и John Podesta: Какво трябва да знаетеКакво се случва с Wikileaks и президентските избори през 2016 г.? Русия хакна DNC? Корумпирана ли е Хилари Клинтън? И незаконно ли е за обикновения Джо да чете изтеклите имейли? Нека разберем. Прочетете още в крак с изборите за президент на САЩ през 2016 г.

Изтичането на имейлите на DNC и Podesta е широко съобщено, че е дело на руски разузнавачи и шпиони. Въпреки че това твърдение е оспорвано от Русия и администрацията на Тръмп, твърдението е останало. Напрегнатата история на Юлиан Асанж с САЩ кара мнозина да вярват, че той е действал заедно с руснака правителството да подкопае доверието в избирателната система на САЩ и да помогне на Доналд Тръмп да спечели Председателство. Според някои от тях това е акт на отмъщение след бившата държавна секретарка Хилъри Клинтън твърди се, че е предложил да се подложи Асанж на удар с дрон след по-ранно издание на WikiLeaks.

В крайна сметка това доведе до скептицизъм в последните публикации на WikiLeaks, тъй като те смятат, че на организацията не може да се вярва, че е безпристрастна, особено по отношение на въпросите на САЩ правителство.

Фактът че "# Vault7„беше освободен е доказателство, че си струва много повече като политически разговор, отколкото като всякакъв вид техническо оръжие.

- SwiftOnSecurity (@SwiftOnSecurity) 7 март 2017 г.

Редактирано неправилно докладване

Изданието Vault 7 също се различава от миналите публикации на WikiLeaks. Въпреки че WikiLeaks има тенденция да предлага контекстуална информация и резюмета на своите версии, съобщението за пресата за Vault 7 изглежда е редактирано, за да наблегне на конкретни аспекти. Както вече видяхме, те помогнаха за неправилното отчитане около криптирането както в тяхното съобщение за пресата, така и отново в Twitter.

Има ли значение каква е истината, когато WikiLeaks може да напише заглавия, а дни по-късно никой не може да намери за какво говори?

- SwiftOnSecurity (@SwiftOnSecurity) 7 март 2017 г.

Изглежда, че персоналът на WikiLeaks пое върху себе си да вмъква популярни криптирани приложения в разговора като първоначални показания на Vault 7 не показват никакви препратки към никое от приложенията WikiLeaks изброени. Въпреки че по-късно много търговски обекти коригират първоначалните си заглавия, за да отразят, че криптирането не е нарушено, трайното впечатление от тези изявления може да подкопае доверието в криптирането.

Друга особеност в това издание беше, че WikiLeaks независимо редактира над 7000 парчета информация. Въпреки че в миналото са се сблъсквали с тежки критики, че не го правят, дори от Едуард Сноудън, тази рязка промяна е изненадваща. Това е особено странно, като се има предвид, че самите WikiLeaks са казали, че "всяка редакция е пропаганда."

@Yami_no_Yami_YY @ggreenwald На читателите не се казва. Всяка редакция е пропаганда за „информационни убийства“, която заплашва всички източници и нас

- WikiLeaks (@wikileaks) 24 ноември 2013 г.

Първоначалните доклади сочат, че документите във Vault 7 са истински, така че основната точка, че ЦРУ използва експлоатации в популярната технология за хакване на хора, изглежда е вярно. Разказът около изданието обаче може да не е толкова безпристрастен, колкото WikiLeaks би ви повярвал.

Трябва ли да се притеснявате?

Фактът, че ЦРУ има възможност да компрометира много от устройствата, които използваме всеки ден, включително нашите смартфони, компютри, лаптопи и умни домашни устройства, е изключително смущаващ. Ако информацията от Vault 7 е била предадена между информаторите вече около година, както беше предложено, тогава има голям шанс експлоатациите в изтичането да бъдат в ръцете на различни престъпници и други правителства около свят.

Макар че това може да е притеснително, има някаква надежда да бъде намерена. Повечето от експлоатациите, изброени в течовете на Vault 7, са най-малко над една година и има вероятност те да бъдат залепени в следващите версии. Дори и да не са имали голям шанс, че сега тази информация е публична, засегнатите компании ще работят, за да ги лепят веднага.

OH: "Шифроването изтласка разузнавателните агенции от неоткриваемо масово наблюдение до високорискови, скъпи, насочени атаки."

- zeynep tufekci (@zeynep) 7 март 2017 г.

Друга причина за комфорт, въпреки тежестта на теча, е, че за повечето експлоатации, които ЦРУ беше предвидила, трябваше да има някаква форма на физически достъп до целта или техните устройства. Това означава, че от това, което видяхме досега, няма възможност за масово наблюдение, както видяхме при течовете на НСА на Едуард Сноудън. Всъщност голяма част от експлоатацията разчита на агентите, които могат ефективно да извършват социално инженерство, за да получат достъп или информация.

Неудобната истина е, че искаме "нашите" разузнавателни агенции да имат тези възможности... но никой друг не трябва да... https://t.co/5XfbUF0YZP

- Лов на Троя (@troyhunt) 8 март 2017 г.

Фактът, че ЦРУ разработва инструменти, за да им позволи да шпионират чуждестранни организации и лица, които представляват интерес, всъщност не би трябвало да е изненадващо. Целта на ЦРУ е да събира информация за националната сигурност от цял свят. Въпреки че се прекъсва с почитаната във времето традиция на шпионин в стил Джеймс Бонд, течовете на Vault 7 показват как общността на разузнаването се превръща в цифровата епоха.

Причина за безпокойство?

Въпреки че Vault 7 е само първата в поредица от обещани версии под Year Zero, тя ни даде представа за това как ЦРУ работи сега, когато събирането на разузнавателни данни се премести в цифров вид. Въпреки че широчината на техните подвизи беше доста изумителна, особено броя на устройствата за iOS и Linux, това може да не е толкова шокиращо, колкото предполагаха първоначалните твърдения.

Както отбеляза туитът от Троя Хънт, всички очакваме нашите правителства да направят всичко възможно, за да ни защитят и нашата сигурност от онези, които искат да навредят, но често са критикувани, когато усилията им са изложени.

Въпреки че шансовете, че ще бъдете насочени от ЦРУ са сравнително малки, сега тези подвизи са публични, може би е разумно да си дадете проверка на сигурността Защитете се с ежегодна проверка за сигурност и поверителностНие сме почти два месеца в новата година, но все още има време за положителна резолюция. Забравете да пиете по-малко кофеин - говорим за предприемане на стъпки за запазване на онлайн сигурността и поверителността. Прочетете още . Уверете се, че не използвате повторно пароли, използвайте мениджър на пароли Как мениджърите на пароли пазят вашите паролиПаролите, които е трудно да се счупят, също трудно се запомнят. Искате да сте в безопасност? Имате нужда от мениджър на пароли. Ето как работят и как те пазят. Прочетете още , поддържайте актуален софтуер и бъдете внимателни социални инженерни атаки Как да се предпазите от тези 8 атаки на социално инженерствоКакви техники за социално инженерство би използвал хакерът и как бихте се предпазили от тях? Нека да разгледаме някои от най-разпространените методи за атака. Прочетете още .

Може би най-притеснителната част на Vault 7 не са дори самите подвизи. Този Vault 7, или който и да е от Year Zero, беше изложен, показва, че въпреки достъпът до потенциално опасни „кибер оръжия“, ЦРУ не успя да защити те от изтичане за целия свят да видиш.

Какво правите с последната версия на WikiLeaks? Има ли нещо, за което да се притеснявате или вече подозирате? Какво ще има през остатъка от годината течове Нула? Кажете ни вашите мисли в коментарите!

Образни кредити: Gearstd / Shutterstock

Джеймс е MakeUseOf's Guides & Hardware News Editor и писател на свободна практика страстно да направи технологията достъпна и безопасна за всички. Наред с технологиите се интересуват и от здраве, пътувания, музика и психично здраве. Завършва машинно инженерство от Университета в Сури. Може да се намери и писане за хронични заболявания в PoTS Jots.